ASEC 분석팀은 지난해 특정 업체의 이름이 포함된 파일명으로 유포된 폼북(Formbook) 악성코드가 최근에는 VBS 파일을 통해 유포되는 정황을 확인했다고 합니다. 이번 글에서는 견적서로 위장해 유포되고 있는 폼북 악성코드에 대해 자세히 살펴보겠습니다.

※ 관련기사

사이버 공격자들, 패치된 MSHTML 취약점 통해 폼북 유포 (2021. 12)

애플 생태계에서 발견된 정보 탈취 멀웨어 엑스로더, 폼북이 그 기원 (2021. 12)

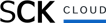

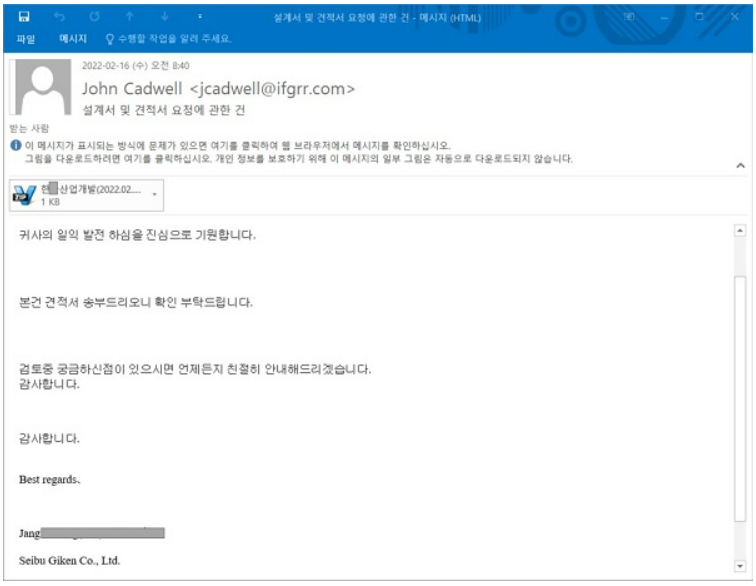

이번에 발견된 피싱 메일은 이전과 동일하게 견적서 요청 관련 내용을 담고 있으며, 첨부 파일명에 특정 회사의 이름이 포함되어 있는데요. 이를 통해 사용자가 첨부 파일을 실행하도록 유도합니다.

[그림 1] 이메일 샘플1

[그림 2] 이메일 샘플2

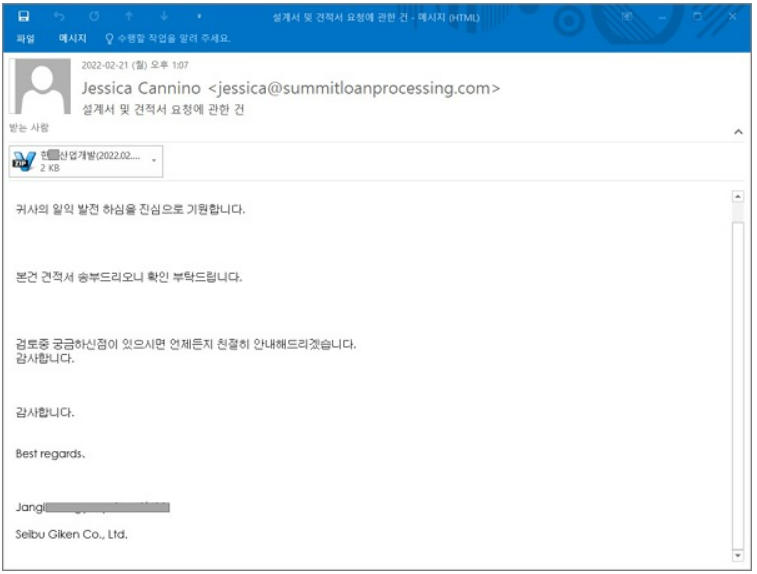

그러나 이전과 다른 점이 있다면 그것은 바로 메일에 첨부된 압축 파일이 실행 파일이 아닌 VBS 파일 형태라는 점입니다.

[그림 3] 첨부된 압축파일 내부

해당 악성 파일은 동일한 업체 명에 유포 날짜만 다르게 한 파일명으로 유포되고 있는 것으로 확인됩니다. 현재까지 확인된 파일명은 아래와 같습니다.

• 한*산업개발(2022.02.03).pdf.vbs

• 한*산업개발(2022.02.04).pdf.vbs

• 한*산업개발(2022.02.07).pdf.vbs

• 한*산업개발(2022-02-10).pdf.vbs

• 한*산업개발(2022.02.16).pdf.vbs

• 한*산업개발(2022.02.17).vbs

• 한*산업개발(2022.02.21).vbs

한*산업개발(2022.02.21).vbs 에는 특정 값들이 난독화 되어 있는데요. 난독화 해제 시 런키 등록 및 특정 URL에 접속하는 기능을 수행하는 코드를 포함하고 있습니다.

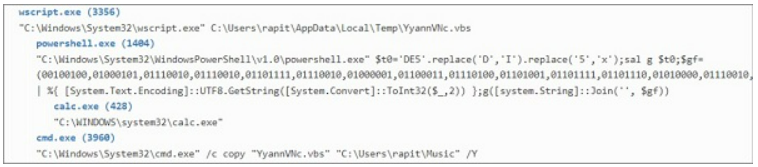

따라서 VBS 파일 실행 시 hxxp://wisewomanwarrior[.]com/wp-admin/self2.jpg 에 접속해 해당 URL에 존재하는 추가 스크립트가 실행됩니다. 이후 HKCU\Software\Microsoft\Windows\CurrentVersion\Run\jtZsps 레지스트리에 C:\Users\[UserName]\Music\한*산업개발(2022.02.21).vbs 을 추가해 악성 스크립트가 지속적으로 실행될 수 있도록 합니다.

또한, 명령어를 수행하여 레지스트리에 등록된 C:\Users\[UserName]\Music\ 폴더에 동일한 파일명으로 자가복제합니다.

• cmd /c copy “한*산업개발(2022.02.21).vbs” “C:\Users\[UserName]\Music” /Y

hxxp://wisewomanwarrior[.]com/wp-admin/self2.jpg 에는 스크립트 코드가 존재하여 해당 URL에 접속 시 파워쉘(PowerShell)이 실행됩니다.

난독화되어 있는 파워쉘 명령어는 최종적으로 아래의 명령어를 수행하게 되어 hxxp://wisewomanwarrior[.]com/wp-admin/self1.jpg 에서 추가 스크립트를 받아옵니다. hxxp://wisewomanwarrior[.]com/wp-admin/self1.jpg 에는 난독화된 파워쉘 명령어와 압축 파일 데이터가 존재합니다. 해당 스크립트는 압축 형태로 존재하는 데이터를 압축 해제해 특정 프로세스에 인젝션하는 기능을 수행합니다.

스크립트를 실행 시 $MNB 변수에 저장되는 .Net 실행 파일의 내부에 존재하는 함수를 활용해 $uiMz에 존재하는 데이터를 calc.exe에 인젝션(injection)합니다.

[그림 4] 자사 RAPIT 시스템에서 확인되는 프로세스 트리

인젝션된 데이터는 인포스틸러 악성코드인 폼북(Formbook) 악성코드입니다. 정상 프로세스인 explorer.exe 및 system32 경로에 있는 또 다른 정상 프로세스에 인젝션해 동작하며, C&C와의 접속을 통해 사용자 정보를 탈취합니다.

• C&C : hxxp://www.bumabagi[.]com/p7n9/

견적서로 위장한 악성코드는 과거부터 꾸준히 유포되고 있어 사용자의 각별한 주의가 요구됩니다. 또한, 실제 업체명으로 악성 파일을 유포하기 때문에 발신인을 확인하고, 알 수 없는 발신자로부터 받은 메일에 포함된 첨부 파일이나 링크 실행을 자제해야 합니다.

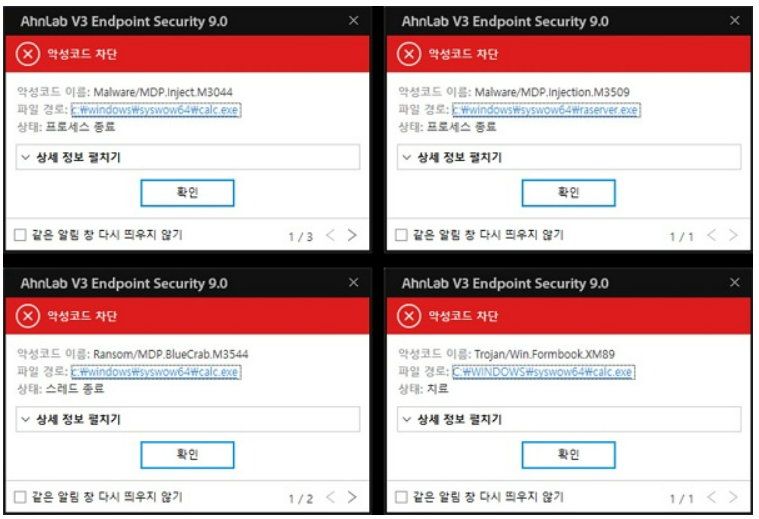

AhnLab에서는 다음과 같이 해당 악성코드를 진단하고 있습니다.

[그림 5 ] AhnLab V3 Endpoint Security 9.0 진단 화면

- Malware/MDP.Inject.M3044

- Malware/MDP.Inject.M3509

- Ransom/MDP.BlueCrab.M3544

- Trojan/Win.Formbook.XM89

[파일 진단]

- Downloader/VBS.Generic

[IOC 정보]

- f7918d4a953248d4878f0332bd235a53 (VBS)

- 23c238466940b27bf287dccaf3407923 (VBS)

- cdfbfe783f4b40bdb86c1ac3bc126596 (VBS)

- hxxp://wisewomanwarrior[.]com/wp-admin/self2.jpg

- hxxp://wisewomanwarrior[.]com/wp-admin/self2.jpg

- hxxp://www.bumabagi[.]com/p7n9/